Autor Andrew Singer via CoinTelegraph.com,

Teade, et Hiina teadlased on kasutanud D-Wave kvantarvutit, et rikkuda krüpteerimisalgoritme, mida kasutatakse pangakontode, ülisalajaste sõjaliste andmete ja krüptorahakottide turvamiseks, on esmapilgul sügavalt murettekitav.

“See on esimene kord, kui tõeline kvantarvuti on kujutanud endast reaalset ja olulist ohtu mitmele tänapäeval kasutatavale täismõõdulisele SPN-i [asendus-permutatsioonivõrgu] struktureeritud algoritmile,” kirjutasid Shanghai ülikooli teadlased eelretsenseeritud artiklis, vastavalt South China Morning Post (SCMP) 11. oktoobril.

Dokumendis räägitakse RSA (Rivest-Shamir-Adleman) krüpteerimise murdmisest, mis on üks vanimaid ja laialdaselt kasutatavaid avaliku võtme krüptosüsteeme.

Viimaste uuringute üksikasjad on olnud aeglased, nii et on raske kindlalt öelda, kui kohutav on oht krüptovaluutadele ja plokiahela tehnoloogiale. Paber ei olnud 11. oktoobri seisuga veel inglise keeles avaldatud ja teadlased ei teinud ühtegi intervjuud, väidetavalt “teema tundlikkuse tõttu”, vastavalt SCMP-le.

Kuid kui teadlaste tulemused püsivad ja teised saavad neid dubleerida, “on see samm edasi” kvantarvutuse arengus, ütles kvantarvutuse taustaga füüsik ja sqrtxx.com asutaja Marek Narozniak Cointelegraphile.

Kas see tähendaks, et paroolikaitse mehhanismid, mida kasutatakse paljudes tööstusharudes, sealhulgas panganduses ja krüptovaluutades, võivad varsti olla haavatavad, nagu paljud kardavad?

“Paberilt on palju üksikasju puudu, seega on raske anda kindlat vastust” selle võimaliku tähtsuse kohta, Trento ülikooli täisprofessor ja krüptograafia labori juhataja Massimiliano Sala ütles Cointelegraphile.

Palju sõltub sellest, kas teadlased suutsid murda teatud suurusega RSA-võtmed – st võtmed, mis on sama suured kui need, mida pangad kasutavad klientide säästude ja kontode kontrollimiseks tänapäeval. “Selle kohta pole tõendeid,” ütles Sala.

Aga kui neil oleks, oleks see “tohutu”, ütles ta.

Kvantarvutus (QC), mis kasutab oma binaarsete 1-de ja 0-de esitamiseks elektrilaengu asemel aatomi “spinni”, areneb eksponentsiaalse kiirusega, usuvad paljud. Kuid täisotstarbelised QC-seadmed ei ole veel ulatuslikult tekkinud.

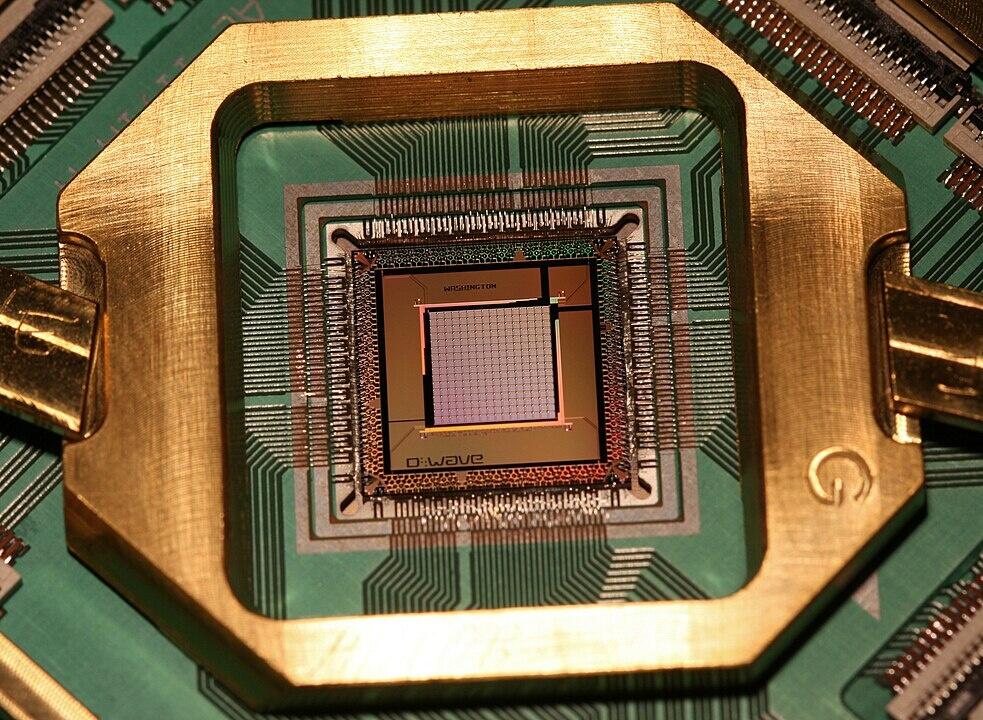

Shanghais kasutatavad D-Wave’i masinad, mida mõnikord nimetatakse kvant-anneaalideks, on tõesti proto-kvantarvutid või eelkäijad, mis on võimelised täitma ainult spetsiaalseid ülesandeid.

D-Wave 2X 1000 Qubit kvantlõõmutamisprotsessori kiip, mis on paigaldatud ja traadiga ühendatud selle proovihoidikusse. Allikas: Mwjohnson0

Kui aga universaalsed kvantarvutid tekivad, võivad need ohustada elliptilise kõvera krüptograafilist struktuuri, mis on bitcoini ja teisi krüptosid siiani väga hästi teeninud, mõned muretsevad.

Võib olla vaid aja küsimus, enne kui kvantarvutid suudavad tuvastada tohutud algarvud, mis on BTC privaatvõtme põhikomponendid – eeldades, et vastumeetmeid ei töötata.

“Siiski peame meeles pidama, et D-Wave kvantarvutid ei ole üldotstarbelised kvantarvutid,” lisas Sala. Veelgi enam, D-Wave’i “võime RSA-võtmeid faktoreerida kehtestas juba üks mu kolleegidest paar kuud tagasi,” ütles ta.

Jaapani Ritsumeikani ülikooli masinaehituse professor Takaya Miyano seadis samuti kahtluse alla teadlaste tulemuste tähtsuse – ja sarnaselt Salaga.

Täisarvu pikkus, mida Shanghai teadlased arvestasid, 22 bitti, “on palju lühem kui tegelikel RSA täisarvudel, mis on tavaliselt võrdne või suurem kui 1024 bitti, nt 1024, 2048 ja maksimaalselt 4096 bitti,” ütles ta Cointelegraphile.

Veelgi enam, “D-laine masin on omamoodi kvantsimulaator optimeerimisprobleemide lahendamiseks, mitte universaalne arvuti,” lisas Miyano. Pole selge, kas see suudaks reaalses maailmas läbi viia suurte RSA täisarvude kiiret faktoriseerimist.

Miks on peamine faktoriseerimine oluline

Faktoriseerimine on matemaatiline protsess, kus arvu saab kirjutada väiksemate täisarvude korrutisena. Näiteks võib 12 faktoriseerida või kirjutada kujul 3 x 2 x 2. Tõhusat algarvude faktoriseerimist on nimetatud RSA avaliku võtme krüptosüsteemi purustamise “pühaks graaliks”.

RSA on ju midagi enamat kui krüpteerimine. See on ka “võtme” genereerimise skeem, mis tavaliselt hõlmab suurte algarvude korrutamist. Kaks osapoolt – näiteks pank ja selle klient – saavad tavaliselt algarvude komplekti, mida kasutatakse nende era- ja avalike võtmete arvutamiseks, selgitas Narozniak.

Era- ja avalike võtmete tegeliku genereerimise protsess on keeruline, kuid kui “p” ja “q” on algarvud ning “n” on nende kahe algarvu korrutis (st n = p x q), siis võib öelda, et p ja q on seotud privaatvõtmetega ja n on seotud avaliku võtmega.

RSA krüpteerimise matemaatiline põhiprintsiip on see, et kuigi kahte algarvu on lihtne korrutada, on väga raske teha vastupidist, st leida kaks algarvu, mis on toote tegurid – ja see muutub raskemaks, kui numbrid suurenevad.

Sala Trento ülikooli kolleegid kasutasid selle aasta alguses kvant-annealerit, et paljastada kaks peamist tegurit numbrist 8,219,999 (st 32,749 ja 251), “mis meie teadmiste kohaselt on suurim arv, mida kvantseadme abil kunagi faktorifitseeriti,” kirjutasid teadlased.

Sala arvates on hiljutine Shanghai ülikooli paber märkimisväärne “ainult siis, kui nad on leidnud viisi, kuidas tohutuid numbreid arvesse võtta”.

Trento ülikooli teadlased viitasid ka kvantarvutuse suurele potentsiaalile lahendada keerulisi probleeme, mis on pikka aega jäänud klassikaliste arvutite jaoks “keeruliseks”.

Peamine faktoriseerimine – st probleem arvu jaotamisel selle peamisteks teguriteks – eriti “on hea kandidaat, mida saab tõhusalt lahendada kvantarvutuse abil, eriti kvantlõõmutamise abil.”

Krüptovõtmed on turvalised – praegu

Oletame siiski, et Shanghai teadlased leidsid tõesti viisi, kuidas kasutada kvant-annealerit, et edukalt rikkuda krüptograafilisi algoritme, sealhulgas selliseid nagu SPN, mis on aluseks sõjaväes ja rahanduses laialdaselt kasutatavale täiustatud krüpteerimisstandardile (AES). Mida see krüptotööstusele teeks?

“Sümmeetrilised šifrid, nagu andmete krüpteerimiseks kasutatavad AES-128, ei ole sellise rünnaku suhtes haavatavad, kuna need ei tugine numbrite faktoriseerimisele,” ütles Narozniak.

Muidugi võib olla erandeid, näiteks kui šifr on jagatud saladus, mis on saadud RSA-põhise võtmevahetusprotokolli kaudu, jätkas ta. Kuid “korralikult krüpteeritud paroolid ja muud andmed üldiselt jäävad krüpteerituks isegi siis, kui selles uuringus esitatud lähenemisviis laieneb ja muutub laialdaselt kättesaadavaks – ja kui see on tõsi,” ütles ta.

Tõestamata RSA väidete ajalugu

Narozniak hoiatas järeldustega kiirustamise eest. “Enne kui me oma optimismi taset uuesti hindame, oodakem, kuni keegi seda tulemust kordab ja kinnitab,” ütles ta. “Väited RSA rikkumise kohta pole nii haruldased.”

Näiteks 2023. aasta alguses ütlesid Hiina teadlased, et nad on faktoriseerinud 48-bitise võtme 10-kubitises kvantarvutis, väide, “mida pole ikka veel eelretsenseeritud,” kommenteeris Narozniak.

“Ja kaks aastat enne seda tegi Claus Schnorr, kes on kogukonna autoriteet, ausa vea ja väitis, et RSA on katki. Mina isiklikult võtan selliseid suuri pretensioone soolateraga.”

Sala sõnul: “RSA murdmine tähendaks, et palju tarkvara tuleks uuendada, kuid mitte drastiliselt muuta,” sest on juba rakendatud standardid, mis pakuvad alternatiive, sealhulgas elliptilise kõvera krüptograafiat (ECC), mida kasutatakse Bitcoini kaitsmiseks. Ta lisas:

“Drastilisem oleks mõju krediitkaartidele jms, mis tuleks massiliselt välja võtta, et oma tarkvara radikaalselt muuta.”

Võib küsida, miks krüptovaluutad ei kasuta RSA-d laialdaselt – nagu pangad seda teevad. Krüptotööstus soosib elliptilise kõvera krüptograafiat, sest ECC võimaldab saavutada sama turvalisuse taseme palju väiksemate võtmetega, kasutades vähem baite, ütles Narozniak. See avab digitaalse ruumi, mis võimaldab ahelatel kiiremini kasvada.

Kas Buterini “kõva kahvli” lahendus on elujõuline?

Mujal pakkus Ethereumi kaasasutaja Vitalik Buterin märtsis välja, et “kõva kahvel” võib õõnestada kvantrünnakut Ethereumi vastu, kui see peaks tekkima. “Meil on juba hea positsioon, et teha sellise olukorra lahendamiseks üsna lihtne taastumiskahvel,” postitas ta 17. oktoobril. Kasutajad peavad võib-olla alla laadima uue rahakoti tarkvara, kuid vähesed kaotaksid raha.

Kas see on aga tõesti nii lihtne? “Ma ei ole nõus, et selline kõva kahvel oleks lihtne,” ütles Narozniak. Ja tulevikku vaadates peaks kvantturvalistel allkirjadel, näiteks ML-DSA-l, olema oluliselt suuremad võtmed ja allkirjad kui praegu kasutatavatel. See võib aeglustada ahela jõudlust ja tõsta gaasitasusid, soovitas ta.

Kõva kahvli teostamine oleks “keeruline, nõuaks laialdast kogukonna konsensust ega pruugi taastada kõiki kaotatud varasid ega täielikult parandada usaldust võrgu vastu,” ütles Multiverse Computingu tehnoloogiajuht Samuel Mugel Cointelegraphile. “Seetõttu on selle olukorra vältimiseks ülioluline rakendada kvantresistentset krüptograafiat enne sellise rünnaku toimumist.”

Vaja on kaitsemeetmeid

“Kindlasti peame oma praegused küberturvalisuse kaitsemehhanismid üle vaatama,” Christos Makridis, Arizona osariigi ülikooli dotsent ja Dainamicu tegevjuht/asutaja, ütles Cointelegraphile.

Kvantarvutusega maailmas tuleb rohkem tähelepanu pöörata võrgu läbilaskevõime koormustele (st kaitsele hajutatud teenusetõkestamise rünnete eest) ja paroolidele (nt andmete kaitsmiseks häkkerite eest). Lisaks täheldas ta:

“Üks esilekerkivaid seisukohti on see, et kvantarvutuse ja generatiivse tehisintellekti laienemine on võimaldanud ründavat küberi rohkem kui kaitsvat.”

Tööstus ei saa muutuda enesega rahulolevaks. “Ohtlikud kvantarvutid tulevad, see on vaid aja küsimus,” hoiatas Sala.

“Plokiahela maailm peab valmistuma nii kiiresti kui võimalik, kavandades tegevuskava üleminekuks kvantijärgsele krüptograafiale,” lisas ta, töötades välja kaitsemeetmed, mis suudavad vastu seista isegi “täieõiguslikule kvantvastasele”.